AWSへのWAF設定の思考フローを解説!WafCharmを使用した脆弱性診断方法を紹介します🚀

こんにちは!

今回は AWS のセキュリティに必要不可欠な AWS WAF の設定方法について解説していきます。どのような考えでルールを適用していけばいいのか気になっている方にはおすすめです!

想定する読者

- AWS WAF の設定方法に悩んでいるヒト

- AWS WAF で何を設定すればいいのか分からないヒト

- AWS WAF の設定をとりあえずしたいヒト

はじめに

AWS WAF は API Gateway 、CloudFront 、ALB 、AppSync に設定するセキュリティのサービスです。AWS WAF を設定することにより、悪意のある攻撃から守ったり、セキュアなネットワーク環境を維持することができます。

AWS WAF のルールにはすでに用意されているマネージドのルールと自分で作成するカスタムのルールがあります。まずはどのように設定していけばいいのかを説明していきたいと思います。

AWS WAF 設定の思考フロー

AWS WAF のルールを決める最初のステップはマネージドルールから選ぶことです。マネージドルールとは AWS がすでに用意してくれている定番の WAF ルールです。これらを自分の環境で必要な分だけ適用していきます。

マネージドルールには以下のような種類があります。

| WAF 種類 | 内容 |

|---|---|

| ベースラインルールグループ | 一般的な脅威に対する一般的な保護を提供 |

| ユースケース固有のルールグループ | さまざまな AWS WAF ユースケースに対して段階的な保護を提供 |

| IP 評価ルールグループ | ソースに基づいてリクエストをブロックする |

| AWS WAF ボットコントロールルールグループ | ボットからのリクエストをブロックおよび管理するルール |

これを順に確認していき必要なものを適用していきます。

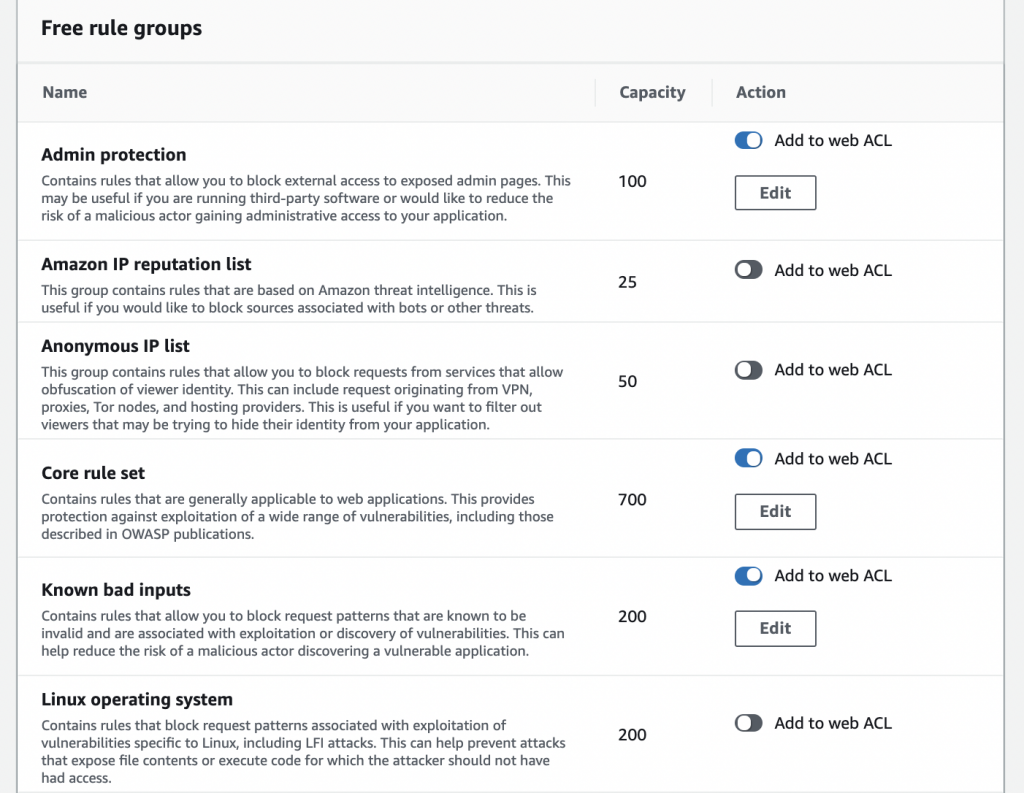

ベースラインルールグループ

クロスサイトスクリプティング ( XSS ) などの一般的な脆弱性の悪用を防ぐためのルールがあります。ここで一般的な脆弱性の悪用による防ぐルールを適用します。

ベースラインとなるものはすべて適用して基本的に問題ないです。まずいれておきたいのは「Core rule set」です。これにはウェブアプリケーションに一般的に適用可能なルールが含まれています。

次に「Admin protection」、管理ページへの外部アクセスをブロックするためのルールが含まれています。加えて脆弱性の悪用などを防ぐ「Known bad inputs」も有効にしましょう。

ユースケース固有のルールグループ

ユースケース固有のルールグループは文字通り環境によって選択肢が異なります。以下のリストを参考に自分の環境に合ったものを選んでください。

- SQL データベース

- Linux オペレーティングシステム

- POSIX オペレーティングシステム

- Windows オペレーティングシステム

- PHP アプリケーション

- WordPress アプリケーション

IP 評価ルールグループ

こちらを適用するとソースに基づいてリクエストをブロックします。具体的にはボットかどうかを識別して特定の IP をブロックするような感じです。

対象となるルールグループは、「Amazon IP reputation list」と「Anonymous IP list」となります。

AWS WAF ボットコントロールルールグループ

ボットからのリクエストをブロックします。このルールグループを使用すると追加料金が請求されますが、ボットのトラフィックを確実に管理することができます。

以上、ひとつずつ確認していき必要なものを適用していきましょう。それぞれのルールグループがどういうものをブロックするのかは、必ずAWSドキュメントを読んで確認してください。

なおアプリケーションのパフォーマンスを考慮しなければならないので、まずは基本的なものから適用していったほうがよいでしょう、ぜひ参考にしてください。

WafCharm によるルール作成

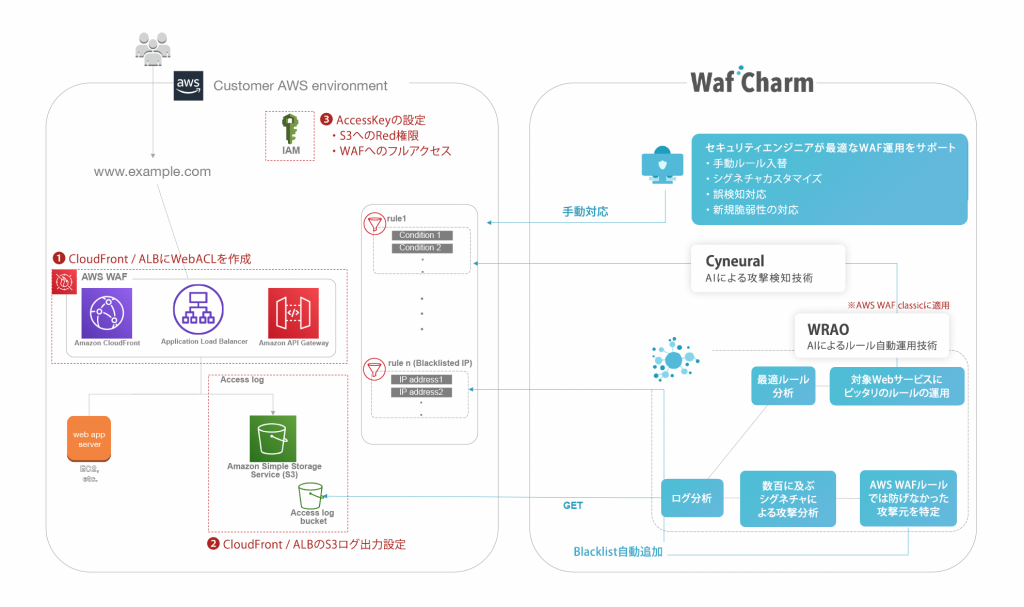

マネージドサービスを利用した WAF の適用はなんとなくでできるとして、次に必要なのは環境に合わせたカスタムな WAF ルールの作成です。これにはセキュリティに関する知識や経験が必要となります。

そんなときに役に立つのが WafCharm という WAF の自動運用サービスです。攻撃と思われるアクセスログなどを監視して、最適な WAF ルールを勝手に作成してくれるとても便利なサービスです。

引用元:https://www.wafcharm.com/service/

こういったサービスを導入することで、最適な WAF ルールを適用することができます。マネージドルールだけの適用で不安な方や、高度なセキュリティ対策を求められている方におすすめです!ぜひ検討してみましょう。

関連記事

- AWS管理ルールルールグループリスト

- AppSyncのセキュリティ対策!WAFを使って不正アクセスから守る🚨

- スタートアップCTOが教える、AWSのコンテナセキュリティ!コンテナを安全に運用するベストプラクティスを解説😎

まとめ

AWS WAF の設定はなんとなくで適用してしまいがちですが、本当に効果があるものを見極めるためにマネージドルールだろうと内容を把握しておくことが大切です。ぜひこちらの記事を参考に、設定していただければ幸いです。

このブログでは、AWS の記事をどんどん公開しておりますので、ご興味のある方は他の記事もご覧いただければと思います。

AWS に関する開発は、お気軽にお問い合わせください。

スモールスタート開発支援、サーバーレス・NoSQLのことなら

ラーゲイトまでご相談ください

低コスト、サーバーレスの

モダナイズ開発をご検討なら

下請け対応可能

Sler企業様からの依頼も歓迎