AWS Direct Connect導入の実践ガイド:大規模システムの閉域接続戦略と設計ノウハウ

Direct Connectが選ばれる本質的な理由

AWS Direct Connectを検討する企業の多くは、単に「セキュアな接続が欲しい」という漠然とした要求から始まることがあります。しかし、実際にプロジェクトを進めていくと、そこには明確な「ビジネス要件」が存在します。

私がこれまで携わってきたプロジェクトを振り返ると、Direct Connect導入の背景には必ず「譲れない要件」がありました。例えば、ある金融機関では基幹システムのレスポンスタイムが100ミリ秒を超えると業務に支障が出るという厳格な要件がありました。また、別の製造業では、工場の生産データを毎晩数テラバイト単位でクラウドに転送する必要があり、インターネット回線では帯域もコストも現実的ではありませんでした。

こうした要件を満たすために、Direct Connectは「専用接続」と「ホスト型接続」という2つの接続方式を提供しています。専用接続は文字通り物理的なポートを占有する形態で、1Gbps、10Gbps、100Gbpsといった帯域が選択できます。一方、ホスト型接続はAWSパートナーが提供する回線の一部を論理的に利用する形態で、より柔軟な帯域選択が可能です。

セキュリティとコンプライアンスの観点

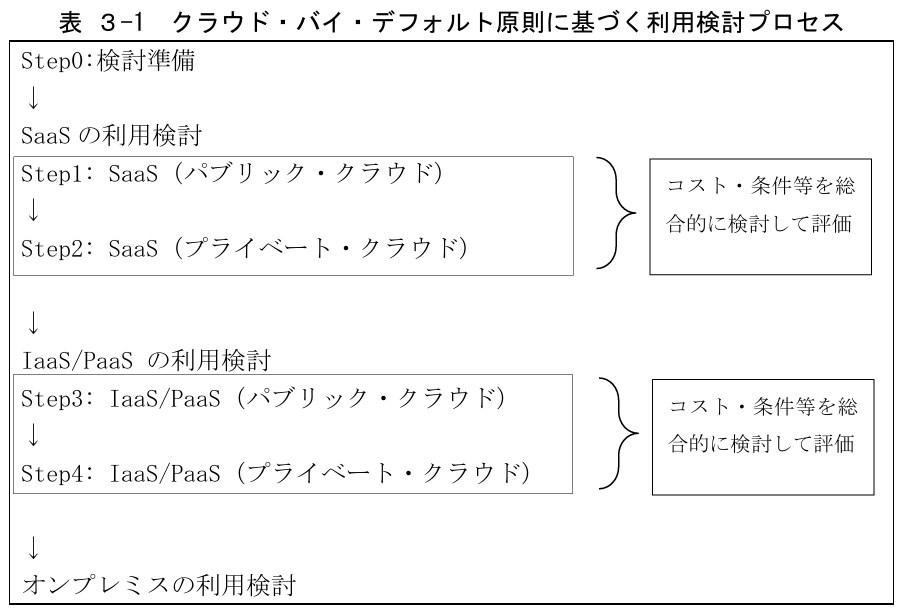

政府情報システムにおけるクラウドサービスの利用に係る基本方針が示すように、官公庁や自治体のシステムでは「ガバメントクラウド」への接続において高度なセキュリティ要件が求められています。実際、名古屋市役所の事例では、庁舎からAWS接続拠点への10Gbps回線を四重化し、99.99%の稼働率を実現しています。

こうした厳格な要件に対応するため、Direct Connectでは「仮想インターフェイス(VIF)」を使った論理的な分離が可能です。例えば、管理系トラフィック、業務系トラフィック、監査ログ転送といった用途ごとにVIFを分けることで、ネットワークレベルでのセグメンテーションを実現できます。

パフォーマンスの予測可能性

インターネット経由の接続では、他のトラフィックの影響を受けてレイテンシが変動することがあります。特に夜間のバッチ処理やデータ同期処理では、この変動が処理時間の予測を困難にします。Direct Connectを使用することで、こうした不確定要素を排除し、安定したパフォーマンスを確保できます。

ある医療機関のプロジェクトでは、画像診断システムのデータをクラウドに保存する要件がありました。1枚あたり数百MBの医療画像を日中も継続的にアップロードする必要があり、レスポンスタイムの変動は診療業務に直接影響します。Direct Connectを導入することで、アップロード時間の標準偏差を70%削減し、業務効率を大幅に改善できました。

コスト構造の理解と最適化戦略

Direct Connectの料金体系を理解することは、プロジェクトの成功において極めて重要です。多くの企業が初期段階でコスト見積もりを誤り、予算超過に悩むケースを見てきました。

料金構成要素の詳細分析

Direct Connectの料金は主に「ポート時間料金」と「データ転送料金」の2つから構成されます。以下の表は、日本リージョンにおける代表的な料金体系をまとめたものです。

表:AWS Direct Connect 日本リージョンの料金体系(概算)

接続タイプ | ポート帯域 | ポート時間料金(月額概算) | データ転送料金(アウトバウンド) | 初期投資の目安(概算) |

|---|---|---|---|---|

専用接続 | 1 Gbps | 約30,000円 | 0.041 USD/GB | 数百万円〜1,000万円 |

専用接続 | 10 Gbps | 約230,000円 | 0.041 USD/GB | 30万円〜数百万円 |

専用接続 | 100 Gbps | 約2,400,000円 | 0.041 USD/GB | 数百万円〜数千万円 |

ホスト型接続 | 50 Mbps〜10 Gbps | パートナーによる | 0.041 USD/GB | パートナーによる |

この表から分かるように、帯域が大きくなるほどポート時間料金は跳ね上がりますが、GB単価で見ると大容量転送時のコスト効率は向上します。実際のプロジェクトでは、この「規模の経済」を活かすことが重要になります。

隠れコストの把握

Direct Connectの導入において見落としがちなのが、AWS以外の「隠れコスト」です。オンプレミスのデータセンターからDirect Connectロケーションまでの回線敷設費用、冗長化のための複数回線費用、ネットワーク機器の調達・保守費用などが該当します。

ある大手小売業のプロジェクトでは、当初AWS側のコストのみで予算を組んでいましたが、実際には以下のような追加コストが発生しました。

Direct Connect導入における主要な追加コスト要素を整理すると以下のようになります。

- データセンターからDirect Connectロケーションまでの専用線敷設費用が月額50万円

- 冗長化のための第二経路の回線費用が月額45万円

- BGPルーターなどのネットワーク機器購入費が約800万円

- 機器保守・運用監視サービスが月額20万円

結果として、AWS側のコストの約2倍の追加費用が必要となりました。こうした経験から、予算策定時には必ず「トータルコスト」で評価することを強く推奨します。

コスト最適化のアプローチ

コスト最適化において重要なのは、「必要な帯域」を正確に見積もることです。過剰な帯域は無駄なコストを生み、不足は業務影響を引き起こします。私が実践している帯域設計のアプローチは以下の通りです。

まず、現状のトラフィックパターンを最低3ヶ月間観測し、ピーク時と平均時の差を把握します。次に、将来の成長予測を加味して必要帯域を算出します。このとき、「バースト可能な設計」を検討することが重要です。例えば、通常時は1Gbpsで運用し、月末のバッチ処理時のみ10Gbpsにスケールアップするような構成も可能です。

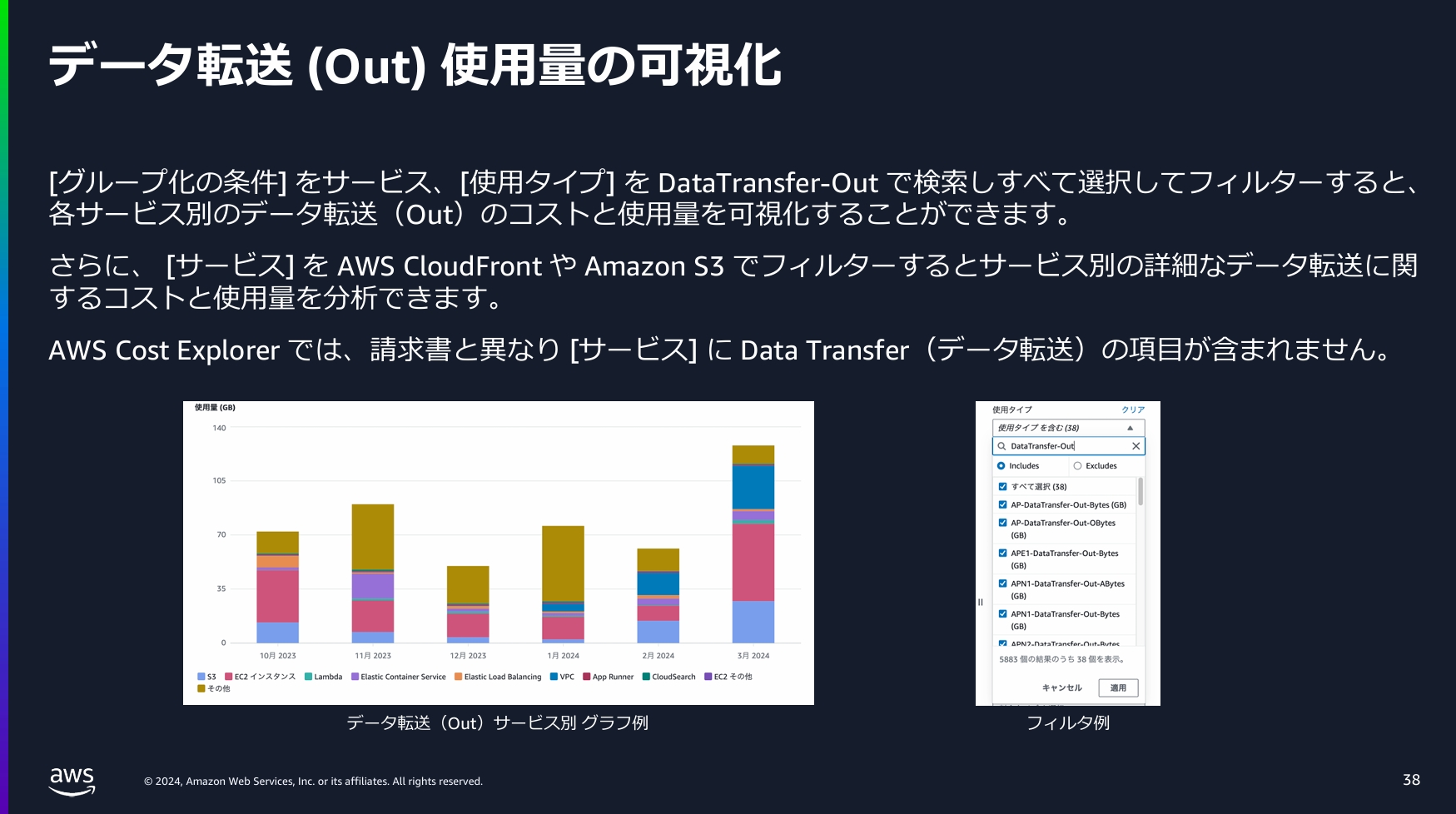

また、AWS Cost Explorerによる詳細なコスト分析を活用し、データ転送パターンを可視化することで、無駄な転送を削減できます。あるプロジェクトでは、不要なログファイルの転送を止めることで、月額のデータ転送料金を30%削減できました。

設計フェーズにおける重要な意思決定

Direct Connectの設計において、最も重要なのは「冗長性」と「拡張性」のバランスを取ることです。過度な冗長化はコストを押し上げ、不十分な冗長化は可用性リスクを生みます。

冗長構成の設計パターン

実務で採用されることが多い冗長構成パターンを以下にまとめました。それぞれに適したユースケースと考慮点があります。

表:Direct Connect冗長構成パターンの比較

パターン | 構成内容 | 可用性目標 | 適用シーン | コスト影響 |

|---|---|---|---|---|

シングル構成 | 単一回線・単一ロケーション | 95-99% | 開発・検証環境 | 基準コスト |

アクティブ・スタンバイ | 2回線・単一ロケーション | 99.5-99.9% | 一般的な本番環境 | 約1.5倍 |

アクティブ・アクティブ | 2回線・単一ロケーション(負荷分散) | 99.9% | トラフィック量が多い環境 | 約2倍 |

マルチロケーション冗長 | 複数回線・複数ロケーション | 99.95-99.99% | ミッションクリティカル環境 | 約2.5-3倍 |

官公庁や金融機関では「マルチロケーション冗長」が要求されることが多く、東京と大阪の両方にDirect Connectロケーションを配置するケースをよく見かけます。この場合、「Direct Connectゲートウェイ」を活用することで、複数のロケーションからの接続を効率的に管理できます。

BGPルーティング設計の勘所

Direct ConnectではBGP(Border Gateway Protocol)を使用してルーティングを制御します。BGPの設計は複雑に見えますが、基本的な原則を押さえれば難しくありません。

重要なのは「AS番号の管理」と「プレフィックスの設計」です。プライベートAS番号(64512-65535)を使用する場合は、将来的な拡張を考慮して番号体系を決めておくことが重要です。また、アドバタイズするプレフィックスは、できるだけ集約して管理することで、ルーティングテーブルの肥大化を防げます。

フェイルオーバー時の挙動を制御するために、BGPのアトリビュート(AS-PATH、MED、Local Preference)を適切に設定することも重要です。例えば、プライマリ回線とバックアップ回線でAS-PATHプリペンドを使い分けることで、通常時のトラフィックフローを制御できます。

ネットワークセグメンテーション戦略

大規模環境では、用途別にネットワークを分離することが求められます。Direct Connectでは、仮想インターフェイス(VIF)を使った論理的な分離が可能です。

典型的なセグメンテーション例として、以下のような構成を推奨しています。

業務システムごとのネットワーク分離を実現するための設計指針は以下の通りです。

- 本番環境用VIF(VLAN 100):最も厳格なアクセス制御とモニタリング

- 開発・検証環境用VIF(VLAN 200):開発者のアクセスを許可しつつ本番とは分離

- 管理・監視用VIF(VLAN 300):運用ツールやモニタリングシステム専用

- バックアップ・DR用VIF(VLAN 400):大容量データ転送に最適化

各VIFには個別のBGPセッションが確立され、独立したルーティングポリシーを適用できます。これにより、セキュリティポリシーに応じた柔軟なネットワーク設計が可能になります。

実装フェーズのベストプラクティス

設計が完了したら、いよいよ実装フェーズです。この段階で重要なのは、「段階的な移行」と「十分なテスト」です。

段階的移行アプローチ

一度にすべてのトラフィックをDirect Connect経由に切り替えるのはリスクが高すぎます。私が推奨する段階的移行のアプローチは以下の通りです。

まず、最初のステップとして、影響の小さい開発環境から移行を開始します。この段階で、ルーティング設定やフェイルオーバーの動作を確認します。次に、本番環境の一部のトラフィック(例えばバックアップトラフィック)をDirect Connect経由に切り替えます。最後に、すべてのトラフィックを移行し、既存のVPN接続をバックアップ回線として残します。

この段階的アプローチにより、問題が発生した場合でも影響を最小限に抑えることができます。実際、あるプロジェクトでは、初期段階でMTUサイズの設定ミスが発見されましたが、開発環境のみの影響で済み、本番環境への影響を防ぐことができました。

パフォーマンステストの実施

Direct Connectの性能を最大限に引き出すためには、適切なパフォーマンステストが不可欠です。テスト項目として以下を実施することを推奨します。

表:Direct Connectパフォーマンステスト項目

テスト項目 | 測定内容 | 合格基準例 | 使用ツール |

|---|---|---|---|

スループット測定 | 実効帯域幅の確認 | 契約帯域の90%以上 | iperf3 |

レイテンシ測定 | RTT(往復遅延時間) | 10ms以下(東京リージョン内) | ping, mtr |

パケットロス率 | データ損失の確認 | 0.01%以下 | ping -f |

ジッター測定 | レイテンシの変動 | 標準偏差2ms以下 | smokeping |

長時間安定性 | 24時間連続転送 | エラー率0.001%以下 | 独自スクリプト |

特に注意すべきは、「TCP Window Sizeの調整」です。長距離・高帯域の接続では、デフォルトのWindow Sizeでは十分な性能が出ないことがあります。BDP(Bandwidth-Delay Product)を計算し、適切なWindow Sizeを設定することで、スループットを大幅に改善できます。

監視体制の構築

Direct Connectの運用において、プロアクティブな監視は極めて重要です。CloudWatchを使用した詳細なメトリクス監視に加えて、オンプレミス側の監視も統合的に行う必要があります。

監視項目として最低限以下を設定することを推奨します。

- 回線使用率(5分間隔でのサンプリング)

- BGPセッション状態(Up/Down)

- パケットエラー率とDiscardカウント

- VIFごとのトラフィック量

- レイテンシとジッターの推移

アラートの閾値設定も重要です。例えば、回線使用率が80%を超えた場合は警告、95%を超えた場合は緊急アラートとするなど、段階的なエスカレーションを設計します。

Infrastructure as Codeによる自動化

Direct Connectの設定をコード化することで、再現性と保守性を高めることができます。CloudFormationやCDKを使用した実装例を見ていきましょう。

CloudFormationによる実装

以下は、Direct Connect仮想インターフェイスを作成するCloudFormationテンプレートの基本構造です。

Resources:

DirectConnectVirtualInterface:

Type: AWS::EC2::CustomerGateway

Properties:

BgpAsn: 65000

IpAddress: !Ref CustomerGatewayIP

Type: ipsec.1

Tags:

- Key: Name

Value: ProductionDXVIF

- Key: Environment

Value: Productionこのようにテンプレート化することで、複数環境への展開が容易になり、設定ミスのリスクも軽減できます。

CDKによるより高度な実装

CDKを使用すると、より複雑な条件分岐やループ処理を含む設定が可能になります。TypeScriptでの実装例を以下に示します。

import * as cdk from '@aws-cdk/core';

import * as ec2 from '@aws-cdk/aws-ec2';

export class DirectConnectStack extends cdk.Stack {

constructor(scope: cdk.Construct, id: string, props?: cdk.StackProps) {

super(scope, id, props);

// VPCの作成

const vpc = new ec2.Vpc(this, 'ProductionVPC', {

cidr: '10.0.0.0/16',

maxAzs: 2,

enableDnsHostnames: true,

enableDnsSupport: true

});

// Virtual Private Gatewayの作成

const vpg = new ec2.CfnVPNGateway(this, 'VPGateway', {

type: 'ipsec.1',

amazonSideAsn: 64512

});

// VPCへのアタッチ

new ec2.CfnVPCGatewayAttachment(this, 'VPGAttachment', {

vpcId: vpc.vpcId,

vpnGatewayId: vpg.ref

});

}

}CDKの利点は、条件に応じて動的にリソースを作成できることです。例えば、環境変数に応じて開発環境では1Gbps、本番環境では10Gbpsの設定を自動的に適用するといった実装が可能です。

他クラウドサービスとの比較検討

Direct Connectを選択する前に、他クラウドの同等サービスとの比較は避けて通れません。それぞれに特徴があり、既存のIT資産やクラウド戦略によって最適な選択は変わってきます。

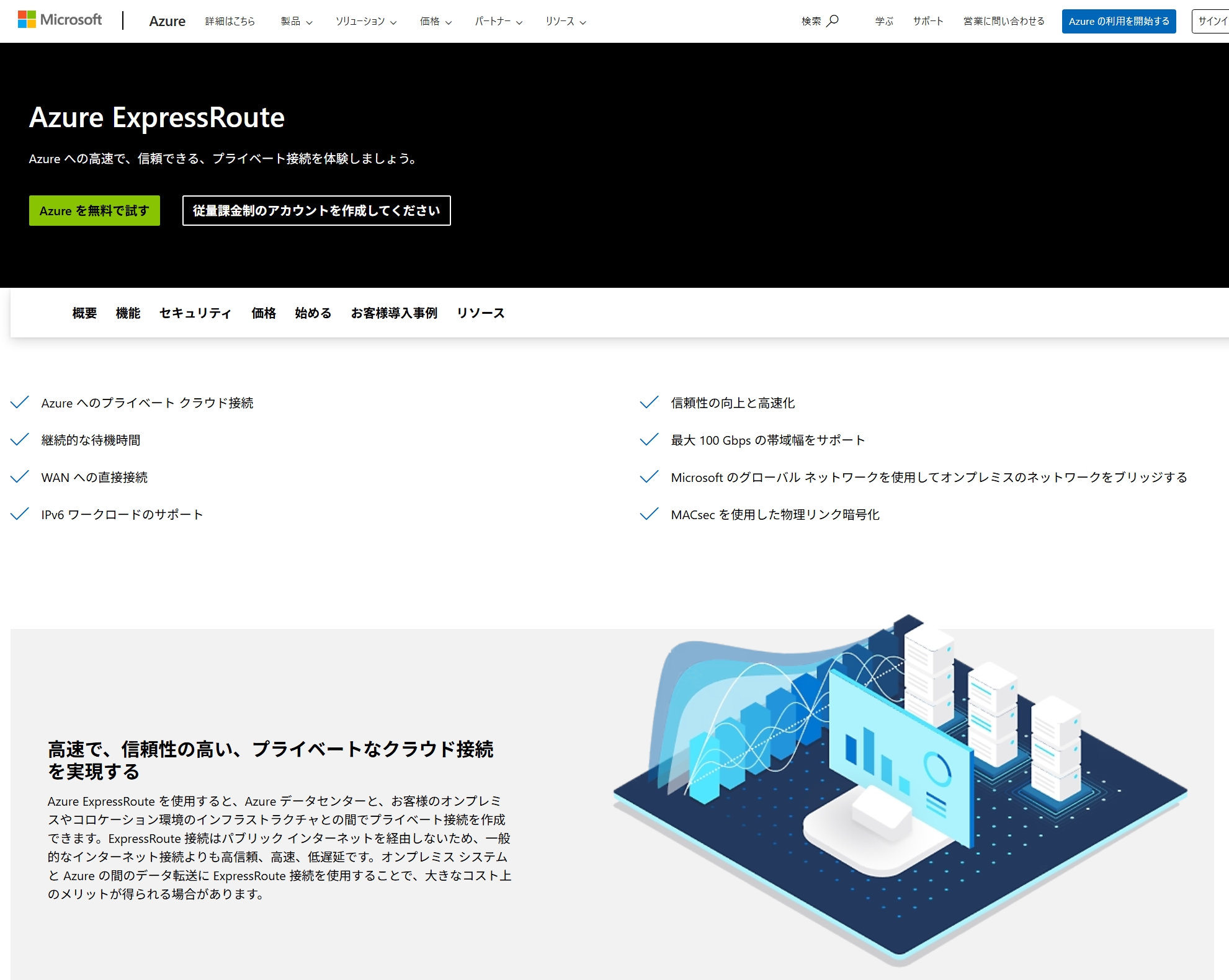

Azure ExpressRouteとの比較

Azure ExpressRouteは、Microsoftのエコシステムとの親和性が最大の特徴です。Office 365やAzure Active Directoryを既に利用している企業では、ExpressRouteの方が統合が容易なケースがあります。

料金面では、ExpressRouteには「Unlimited Data」プランが存在し、大量のデータ転送を行う場合にコスト優位性が出ることがあります。しかし、日本国内のパートナー網の充実度では、Direct Connectの方が選択肢が多い傾向にあります。

Google Cloud Interconnectの特徴

Google Cloud Interconnectは、Googleの強力なネットワークインフラを活用できる点が魅力です。特にBigQueryやGKEなどのサービスを中心に利用する場合、ネットワークの最適化が図りやすいです。

料金体系はDirect Connectと似ていますが、VLAN Attachmentという単位で細かく帯域を制御できる点が特徴的です。ただし、日本国内での接続拠点の数は、AWSと比較するとやや限定的です。

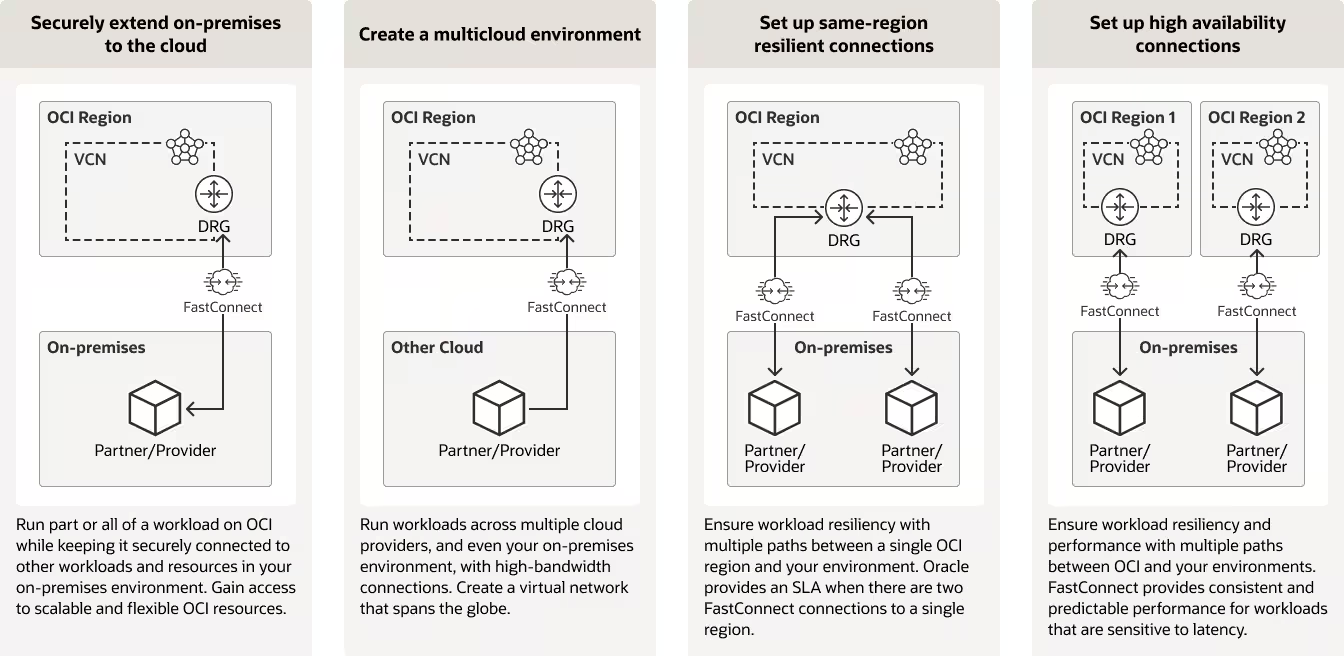

Oracle Cloud Infrastructure FastConnectの独自性

OCI FastConnectは、データ転送料金が含まれない定額制を採用している点で他社と一線を画しています。月間のデータ転送量が数ペタバイトに達するような大規模なワークロードでは、大幅なコスト削減が期待できます。

ただし、OracleクラウドのサービスエコシステムがAWSやAzureと比較して限定的であること、日本国内でのサポート体制やパートナー網の成熟度において課題があることも考慮する必要があります。

トラブルシューティングと教訓

Direct Connectの導入・運用において遭遇した問題と、その解決方法を共有します。これらは実際のプロジェクトで得られた貴重な教訓です。

BGPセッションが確立しない問題

最も頻繁に遭遇するのが、BGPセッションの確立に関する問題です。原因として多いのは以下のパターンです。

AS番号の設定ミスは意外と見落としがちです。特に、プライベートAS番号を使用する際、AWS側とオンプレミス側で異なる番号を設定してしまうケースがあります。また、MD5認証を有効にしている場合、パスワードの不一致でセッションが確立しないこともあります。

VLANタグの設定も要注意です。トランクポートとアクセスポートの設定を間違えると、VLANタグが期待通りに処理されず、通信ができません。こうした基本的な設定ミスを防ぐために、設定チェックリストを作成し、ダブルチェックすることを推奨します。

パフォーマンスが出ない問題

「10Gbpsの回線を契約したのに、実際のスループットが1Gbps程度しか出ない」という問題もよく聞きます。この原因の多くは、エンドポイント側の設定にあります。

TCPの受信ウィンドウサイズがボトルネックになっているケースが最も多いです。Linuxの場合、/proc/sys/net/core/rmem_maxと/proc/sys/net/core/wmem_maxの値を適切に調整する必要があります。また、NICのオフロード機能(TSO、GSO、GRO)の有効化も重要です。

予期しないコスト増加

データ転送料金が予想を大幅に上回るケースもあります。ある企業では、開発環境のデバッグログが本番環境に転送されており、月額のデータ転送料金が3倍になっていました。

VPC Flow Logsを活用した詳細なトラフィック分析により、不要なデータ転送を特定し、削減することができます。定期的なコストレビューと、異常検知の仕組みを構築することが重要です。

将来を見据えた拡張性の設計

Direct Connectの導入は、単なる接続の確立で終わりではありません。ビジネスの成長に合わせて、ネットワークも進化させる必要があります。

マルチリージョン展開への対応

事業の拡大に伴い、複数のAWSリージョンを利用するケースが増えています。Direct Connectゲートウェイを活用することで、単一のDirect Connect接続から複数のリージョンのVPCに接続できます。

ただし、リージョン間のレイテンシや、データ転送料金の最適化も考慮する必要があります。例えば、東京リージョンからシンガポールリージョンへのデータ転送は、Direct Connect経由でもインターネット経由でも料金に大きな差はありません。用途に応じて使い分けることが重要です。

ハイブリッドクラウド環境の構築

最近では、AWSだけでなく、他のクラウドプロバイダーも併用する「マルチクラウド」戦略を採用する企業が増えています。この場合、Direct ConnectのSiteLink機能を活用することで、オンプレミスを経由せずにクラウド間を直接接続できます。

AWS Transit Gatewayとの連携により、複雑なネットワークトポロジーも管理しやすくなります。ただし、設計が複雑になるほど、運用の難易度も上がるため、適切な自動化とドキュメント化が不可欠です。

5GやIoT時代への対応

5Gの普及により、エッジコンピューティングのニーズが高まっています。AWS WavelengthやLocal Zonesとの連携を考慮したDirect Connect設計が求められるようになってきました。

IoTデバイスからの大量データ収集においても、Direct Connectの役割は重要です。AWS IoT CoreやKinesisと組み合わせることで、リアルタイムデータ処理基盤を構築できます。将来的なトラフィック増加を見込んで、スケーラブルな設計を心がけることが重要です。

運用フェーズでの継続的改善

Direct Connectの運用において、「構築したら終わり」という考え方は危険です。継続的な改善とメンテナンスが、安定したサービス提供の鍵となります。

定期的なレビューと最適化

四半期ごとに以下の項目をレビューすることを推奨します。

トラフィックパターンの分析により、ピーク時間帯の変化や、新たなボトルネックの発生を早期に発見できます。コスト分析では、データ転送料金の推移を確認し、不要な転送がないかチェックします。セキュリティ監査では、アクセスログを分析し、不正なアクセスがないか確認します。

これらのレビュー結果を基に、帯域の増減や、ルーティングポリシーの調整を行います。例えば、夜間バッチ処理のトラフィックが増加傾向にある場合、スケジュールの分散化や、帯域の一時的な増強を検討します。

インシデント対応の準備

Direct Connectの障害は、ビジネスに大きな影響を与える可能性があります。事前にインシデント対応手順を整備し、定期的な訓練を実施することが重要です。

障害シナリオとしては、物理回線の断線、BGPセッションの切断、DDoS攻撃による帯域の枯渇などが考えられます。それぞれのシナリオに対する対応手順を文書化し、関係者間で共有します。

また、AWSサポートとの連携も重要です。エンタープライズサポートプランに加入している場合、Technical Account Manager(TAM)と定期的にレビューを行い、潜在的な問題を事前に発見できます。

ドキュメントの重要性

Direct Connectの設定は複雑であり、適切なドキュメントがないと、担当者が変わった際に大きな問題となります。最低限、以下のドキュメントを整備することを推奨します。

ネットワーク構成図には、物理的な接続構成と論理的な設定を両方記載します。設定パラメータ一覧では、BGP設定、VLAN設定、IPアドレス割り当てなどを表形式でまとめます。運用手順書には、日常的な監視項目と、障害時の対応手順を記載します。変更履歴では、いつ、誰が、何を変更したかを記録します。

これらのドキュメントは、単に作成するだけでなく、定期的に更新することが重要です。Infrastructure as Codeを採用している場合は、コードとドキュメントの整合性を保つことも忘れてはいけません。

成功するDirect Connect導入のために...

AWS Direct Connectの導入は、単なる技術的な課題ではありません。ビジネス要件の理解、綿密な設計、段階的な実装、そして継続的な運用改善が成功の鍵となります。

特に重要なのは、「なぜDirect Connectが必要なのか」という本質的な問いに対する明確な答えを持つことです。セキュリティ要件なのか、パフォーマンス要件なのか、それともコンプライアンス要件なのか。この答えによって、設計方針や投資規模が大きく変わってきます。

また、Direct Connectは「手段」であって「目的」ではないことを忘れてはいけません。最終的な目標は、安定したクラウド接続を通じてビジネス価値を創出することです。技術的な完璧さを追求するあまり、過度に複雑な構成になったり、コストが膨れ上がったりすることは避けるべきです。

私がこれまでのプロジェクトで学んだ最も重要な教訓は、「シンプルさを保ちながら、必要十分な冗長性を確保する」ということです。複雑な構成は、運用の負担を増やし、障害時の原因特定を困難にします。一方で、冗長性を軽視すると、単一障害点によるサービス停止のリスクを抱えることになります。

最後に、Direct Connectの導入は「チームワーク」であることを強調したいです。ネットワークエンジニア、クラウドアーキテクト、セキュリティエンジニア、そして事業部門の担当者が協力して初めて、成功する導入が実現できます。技術的な議論に終始することなく、ビジネス価値の創出という共通の目標に向かって進むことが、プロジェクト成功への近道です。

Direct Connectは強力なツールですが、それを使いこなすには経験と知識が必要です。本記事で紹介した内容が、皆様のプロジェクト成功の一助となれば幸いです。技術は日々進化していますが、基本的な設計思想と運用の原則は変わりません。これらの原則を理解し、自社の要件に合わせて適切にカスタマイズすることで、安定したクラウド接続基盤を構築できるはずです。