ガバメントクラウドが変える行政システムの未来図

マルチクラウド戦略の本質を理解する

採用クラウドサービスの技術的特性と選定基準

ガバメントクラウドにおける「マルチクラウド」という言葉が独り歩きしている感がありますが、その本質を正しく理解することが提案活動の第一歩となります。現在採用されている5つのクラウドサービス(AWS、Azure、GCP、OCI、さくらクラウド)は、それぞれ異なる技術的強みを持っており、システム要件に応じた適切な選択が求められます。

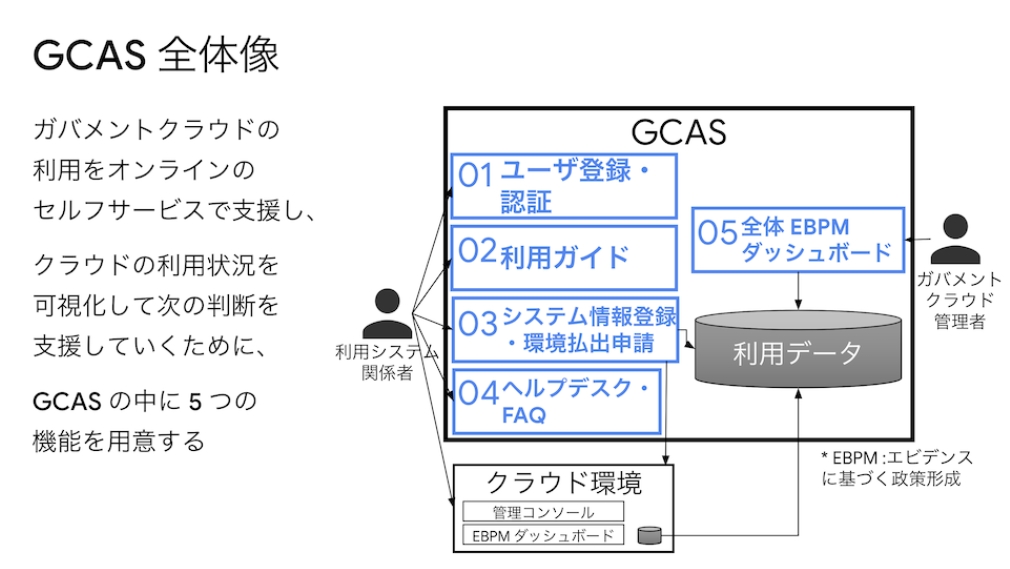

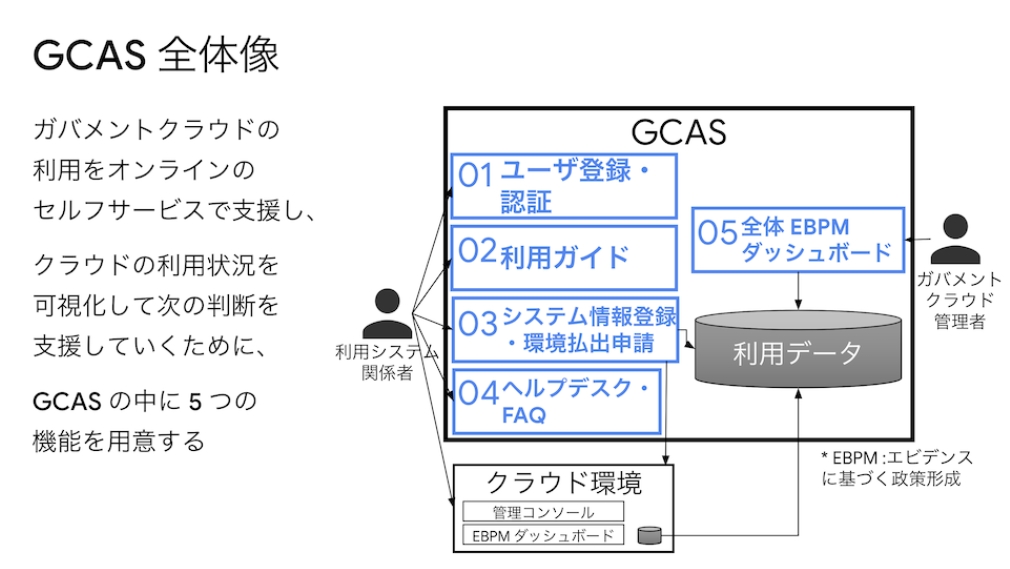

2021年度にまず採択されたAWSとGCPは、グローバルでの実績と豊富なマネージドサービス群が評価されました。特にAWSは、日本国内での先行事例が豊富で、エンタープライズ向けのサービスが充実している点が強みです。一方でGCPは、ビッグデータ分析やAI/ML分野での技術優位性、そしてデジタル庁自身がGCASシステムをCloud RunとFirestoreでフルサーバーレス構成で実装した事例が示すように、最新のクラウドネイティブ技術の活用において先進的な選択肢となっています。

2022年10月に追加採択されたAzureとOCIは、既存システムとの親和性という観点で重要な役割を果たします。Azureは、多くの自治体で利用されているMicrosoft製品との統合が容易であり、Active Directoryとの連携やMicrosoft 365との親和性が評価ポイントです。OCIは、地方自治体で広く使われてきたOracleデータベースのクラウド移行において、他のクラウドと比較してコストパフォーマンスに優れるという特徴があります。

マルチクラウドDRの落とし穴

ここで重要な技術的判断として押さえておきたいのが、ガバメントクラウドではマルチクラウドDR(異なるクラウド間での冗長化)が原則非推奨とされている点です。一見すると、複数のクラウドプロバイダーに分散することでリスクヘッジができそうに思えますが、実際には以下のような課題が存在します。

異なるクラウド間でのデータ同期の技術的複雑性は想像以上に高く、リアルタイム同期を実現しようとすると、ネットワーク遅延やデータ整合性の問題が顕在化します。また、各クラウドのネイティブサービスを活用した場合、サービス間の互換性がないため、フェイルオーバー時のアプリケーション動作保証が困難になります。コスト面でも、複数クラウドでの冗長構成は、単一クラウド内でのマルチリージョン構成と比較して2〜3倍のコストがかかることが試算されています。

3.4 マルチクラウド等について 個々の政府情報システムにおいて、主たる環境として利用する IaaS/PaaS の CSP を複数とするマルチクラウドはコストが増大することが多いため、真に必 要性がある場合を除いては避けること。SaaS 等を中心に特定機能に特化して他 のクラウドを併用することは問題ない。 CSP によるベンダーロックインを懸念して、複数の IaaS/PaaS の CSP を積極 的に使用する考え方もあるが、「3.3 ベンダーロックインについて」のよ うにデータの移行性が担保され、合理的な価格体系が公開された上で、その導 入プロセスも含めて透明性が担保されていればベンダーロックインには該当し ない。 いずれにせよ、技術的な合理性と経済的な合理性を持たないマルチクラウド は厳に避ける必要がある。

セキュリティアーキテクチャの実装戦略

ISMAP準拠から始まる信頼性の担保

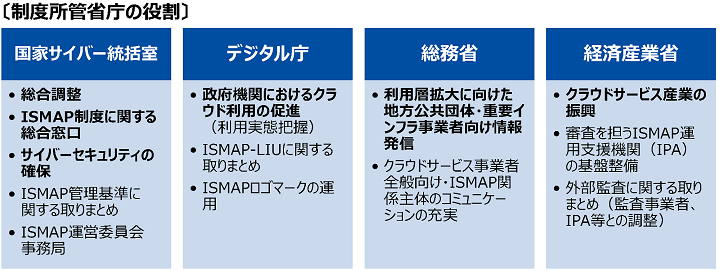

ガバメントクラウドを構成するすべてのクラウドサービスは、「ISMAP(Information system Security Management and Assessment Program)」への登録が必須要件となっています。これは形式的な要件というよりも、政府システムとして求められる厳格なセキュリティ管理策が適切に実施されていることを第三者機関が評価・認証する仕組みです。

提案活動においては、単にISMAP登録済みであることを示すだけでなく、具体的にどのようなセキュリティ管理策が実装されているかを理解し、顧客に説明できることが重要です。例えば、データの暗号化については、保管時(at rest)と転送時(in transit)の両方で暗号化が必須となりますが、鍵管理の方法やローテーション頻度、HSM(Hardware Security Module)の活用など、より詳細な実装レベルでの検討が必要になります。

ゼロトラストアーキテクチャへの段階的移行

デジタル庁は自治体ネットワークの将来像としてゼロトラストアーキテクチャの導入方針を掲げていますが、現実的には段階的な移行が必要です。従来のLGWAN(総合行政ネットワーク)による境界防御モデルから、いきなり完全なゼロトラストへ移行することは技術的にも組織的にも困難です。

実装における現実的なアプローチとしては、まず管理インターフェースへのアクセスにおいて、Chrome Enterprise(管理用ブラウザ)とFIDO2準拠のハードウェアセキュリティキーによる多要素認証を導入することから始めます。これにより、「信頼できる端末」と「信頼できるユーザー」の組み合わせでのみ管理操作を許可する仕組みを構築できます。

次のステップとして、アプリケーションレベルでのマイクロセグメンテーションを実装します。各クラウドが提供するセキュリティグループやネットワークACLを活用し、必要最小限の通信のみを許可する設定を行います。この際、Infrastructure as Codeを活用することで、セキュリティ設定の一貫性と監査性を確保できます。

Infrastructure as Codeがもたらす運用革新

テンプレート戦略の実践的アプローチ

ガバメントクラウドではIaCが基本方針として掲げられており、デジタル庁から提供される3段階のテンプレート(環境払い出しテンプレート、ガバナンス設定テンプレート、サンプルインフラテンプレート)を活用した環境構築が推奨されています。

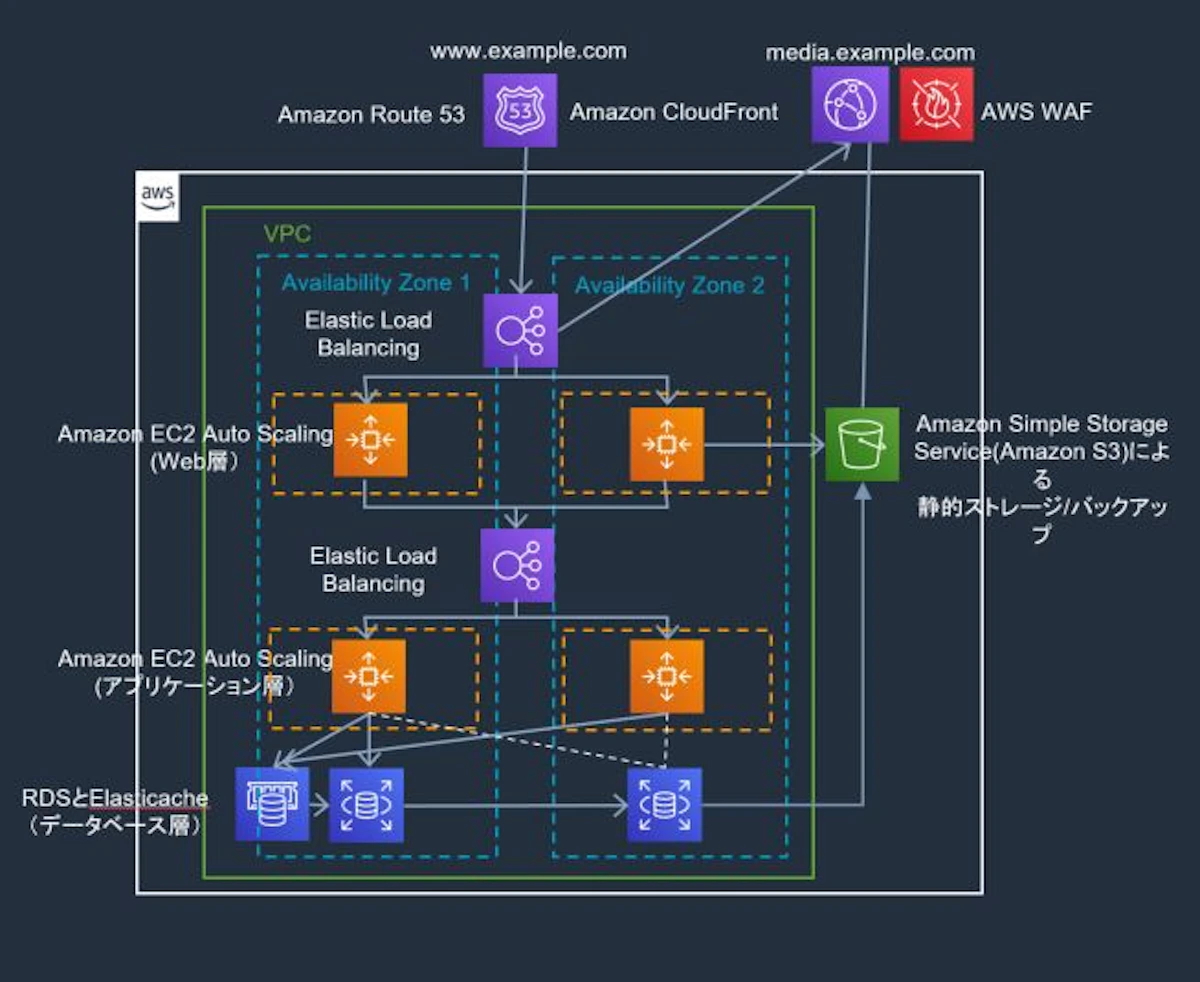

実際の開発プロジェクトにおいては、これらのテンプレートをそのまま使用するのではなく、プロジェクト固有の要件に合わせたカスタマイズが必要になります。例えば、AWSを利用する場合、AWS CDKを使用してTypeScriptでインフラを定義することで、型安全性を確保しながら、再利用可能なコンポーネントとして管理できます。

以下のような階層的なテンプレート管理戦略を採用することで、ガバナンスと柔軟性のバランスを取ることができます。

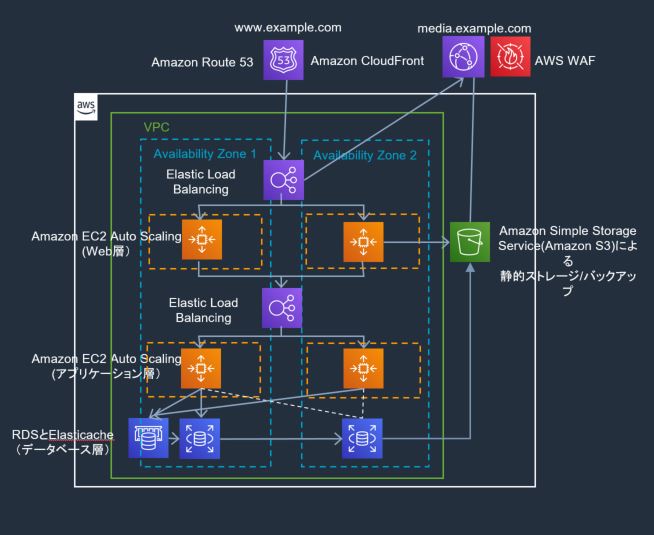

基盤レイヤーのテンプレートでは、VPCやサブネット、セキュリティグループなどの基本的なネットワーク構成を定義します。この部分はデジタル庁から提供されるテンプレートをベースに、組織のセキュリティポリシーに合わせて調整します。

共通サービスレイヤーでは、ログ収集、監視、バックアップなどの横断的な機能を定義します。CloudWatchやAzure Monitor、Cloud Loggingなどの各クラウドのネイティブサービスを活用し、統一的な運用管理基盤を構築します。

アプリケーションレイヤーでは、個別のシステム要件に応じた柔軟な構成を可能にします。コンテナベースのアプリケーションであればEKSやAKS、サーバーレスアーキテクチャであればLambdaやCloud Runなど、適切な実行環境を選択します。

GitOpsによる継続的デプロイメントの実現

IaCの真価を発揮させるためには、GitOpsの考え方を取り入れた継続的デプロイメントの仕組みが不可欠です。コードレビューを通じた品質担保、ブランチ戦略による環境管理、自動テストによる変更の検証など、ソフトウェア開発で培われたベストプラクティスをインフラ管理にも適用します。

具体的な実装として、GitHub ActionsやGitLab CI/CDを活用し、プルリクエストの作成時に自動的にテスト環境へのデプロイを実行し、承認後に本番環境へ反映する仕組みを構築します。この際、各環境の構成差分を最小限に抑えるため、環境変数や設定ファイルによるパラメータ化を徹底します。

提案活動における戦術的アプローチ

コスト最適化の具体的手法

ガバメントクラウドは完全な従量課金制

ガバメントクラウドは完全な従量課金制(Pay-As-You-Go)となっていますが、これは諸刃の剣でもあります。

実際、埼玉県美里町の事例では、クラウド移行直後の試算で運用コストが従前の約1.9倍に膨らむとの指摘がなされました。

この問題の本質は、オンプレミスの設計思想をそのままクラウドに持ち込んでしまうことにあります。例えば、24時間365日稼働を前提とした過剰なサイジング、ピーク時対応のための常時余剰リソースの確保、手動運用を前提とした管理サーバの乱立などです。

提案段階で重要なのは、以下のような具体的なコスト削減施策を初期設計に組み込むことです。

ダウンサイジング・ライトサイジングの徹底により、実際の利用状況に基づいた適切なインスタンスサイズの選定を行います。CloudWatch MetricsやAzure Monitorのデータを分析し、CPU使用率が常時20%以下のインスタンスは、より小さなサイズへの変更を検討します。

スケジュール停止の自動化により、開発・検証環境については夜間・週末の自動停止を実装します。AWS Systems ManagerやAzure Automationを活用し、タグベースでの一括制御を行うことで、運用負荷を増やすことなく大幅なコスト削減が可能です。

Reserved InstancesとSavings Plansの戦略的活用

1年以上の利用が見込まれるワークロードについては、Reserved Instances(RI)やSavings Plansの活用により、最大72%のコスト削減が可能です。ただし、これらの予約型割引の活用には慎重な計画が必要です。

まず、過去3〜6ヶ月の利用実績データを分析し、ベースラインとなる最小利用量を特定します。この最小利用量に対してのみRIやSavings Plansを適用し、変動部分は従量課金のままとすることで、柔軟性を保ちながらコスト削減を実現します。

また、Convertible RIやCompute Savings Plansのような柔軟性の高いオプションを選択することで、将来的なワークロードの変化にも対応できるようにします。特にガバメントクラウドのような大規模プロジェクトでは、初期の見積もりと実際の利用パターンが異なることが多いため、この柔軟性は重要です。

Compute Savings Plans | EC2 Instance Savings Plans | コンバーティブル RI [1] | スタンダード RI | |

|---|---|---|---|---|

オンデマンドからの削減 | 最大 66% | 最大 72% | 最大 66% | 最大 72% |

金銭的コミットメントと引き換えの低価格 | ✓ | ✓ | — | — |

すべてのインスタンスファミリーに自動的に価格を適用 | ✓ | — | — | — |

すべてのインスタンスサイズに自動的に価格を適用 | ✓ | ✓ | —[2] | —[2] |

すべてのテナンシーや OS に自動的に価格を適用 | ✓ | ✓ | — | — |

Fargate を使用して Amazon ECS と Amazon EKS に自動的に適用 | ✓ | — | — | — |

Lambda に自動的に適用 | ✓ | — | — | — |

AWS リージョン間で料金を自動的に適用する | ✓ | — | — | — |

1 年または 3 年の期間オプション | ✓ | ✓ | ✓ | ✓ |

- [1] コンバーティブル RIs は、インスタンスファミリー、インスタンスサイズ、OS、テナンシー間で変更できますが、手動で交換を実行する必要があります。

- [2] リージョンのコンバーティブル RI とリージョンのスタンダード RI により、インスタンスサイズに柔軟に対応できます。

引用 : Compute Savings Plans とリザーブドインスタンス - Savings Plans

Savings Plans ではキャパシティ予約は行えませんが、必要に応じてオンデマンドキャパシティ予約 (ODCR) を割り当てることができ、その場合は Savings Plans が適用されます。

SUSE Linux Enterprise Server (SLES) を実行するインスタンスの Savings Plans 料金は、対応する RI 価格とは異なります。

Savings Plans の価格は、時間単位のコミットメントの金額によって変わることはありません。

Savings Plans は、スポットでの使用や、RI でカバーされる使用には適用されません。

Savings Plans は、コミットメントと引き換えにオンデマンド価格よりも低価格で提供されるもので、期間中にキャンセルできません。

システム連携における実践的課題

公共SaaSとの統合アーキテクチャ

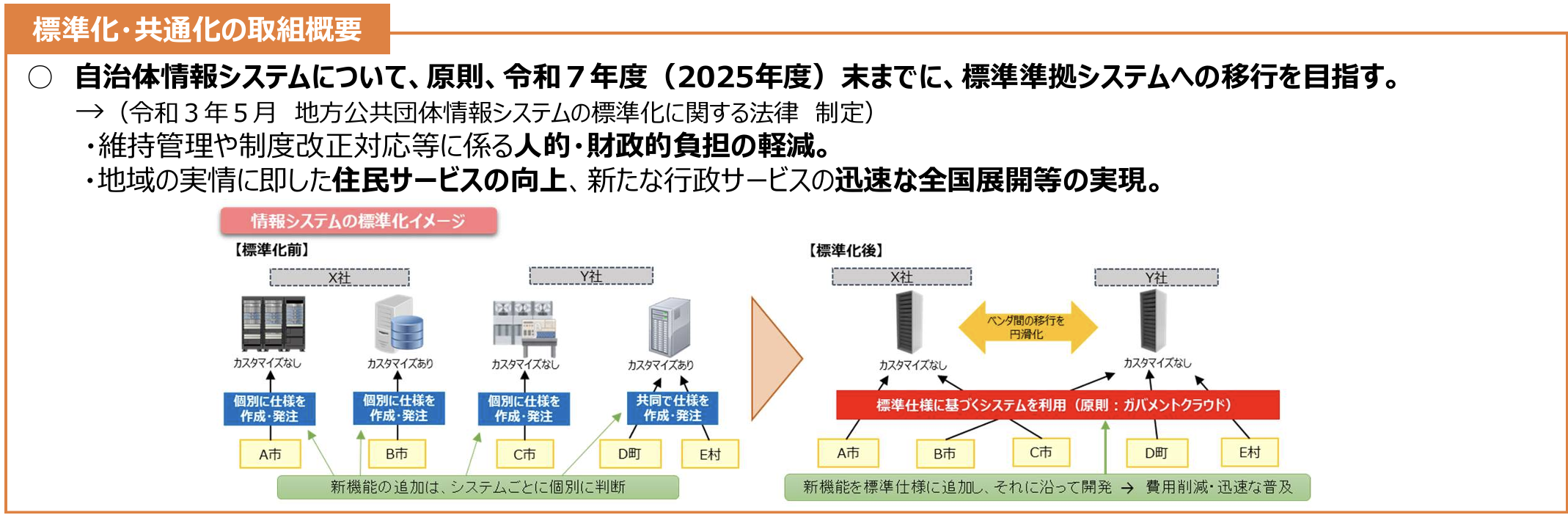

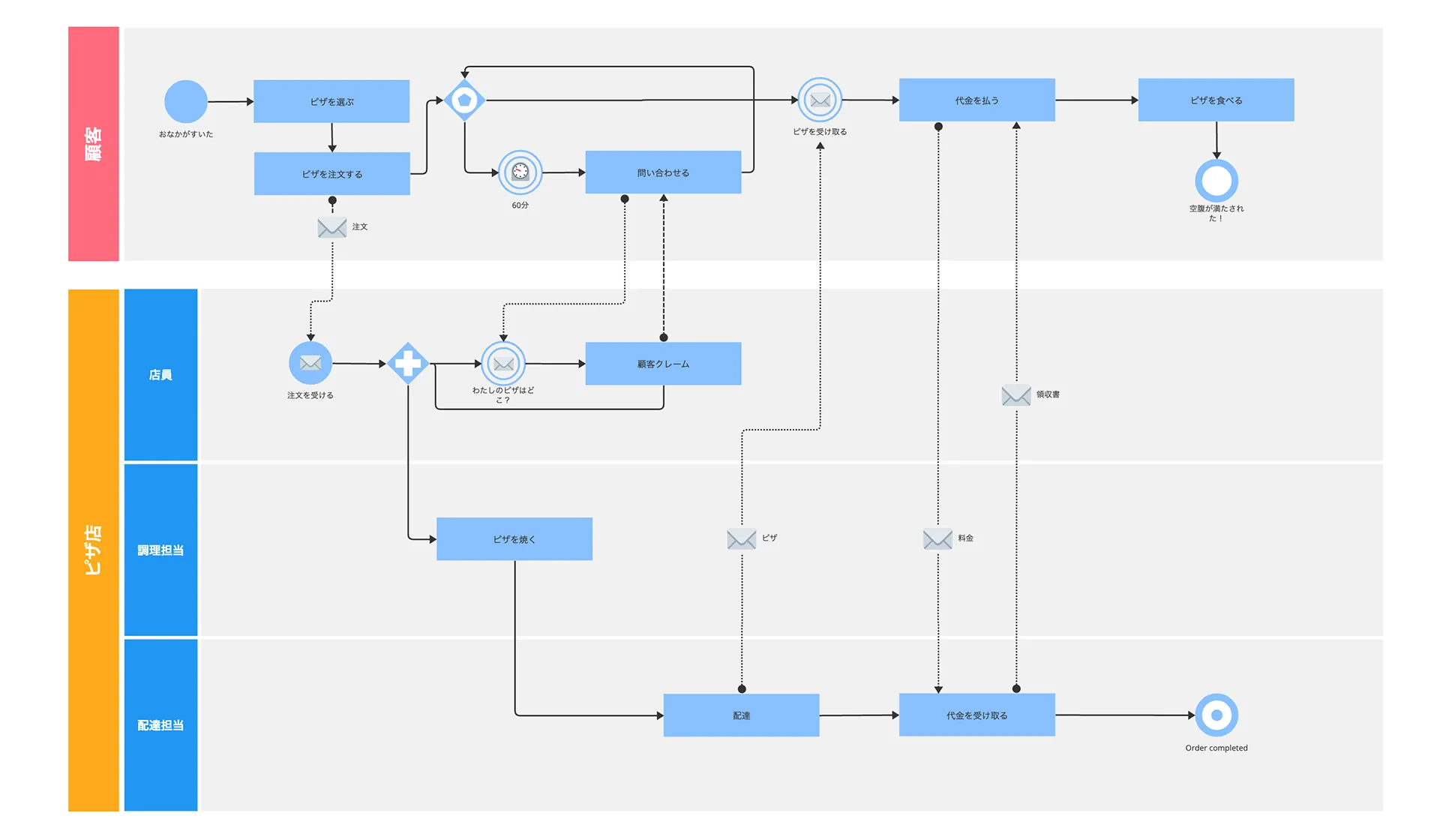

ガバメントクラウド上に構築される「公共SaaS」は、複数の自治体が共同利用する業務アプリケーションとして、今後の行政システムの中核を担うことが期待されています。しかし、既存システムとの連携や、異なる公共SaaS間でのデータ連携には、技術的な課題が山積しています。

APIゲートウェイを中心とした連携アーキテクチャの設計においては、以下の要素を考慮する必要があります。

認証・認可の統合管理では、OAuth 2.0やOpenID Connectを活用した統一的な認証基盤を構築します。各公共SaaSが独自の認証システムを持つのではなく、共通の認証基盤を参照することで、シングルサインオン(SSO)を実現します。

データフォーマットの標準化では、政府が策定する標準データモデルに準拠したAPI設計を行います。ただし、既存システムとの互換性を保つため、データ変換レイヤーの実装も必要になります。このレイヤーは、API Gatewayのカスタムオーソライザーやレスポンス変換機能を活用して実装できます。

レガシーシステムとのハイブリッド運用

多くの自治体では、完全なクラウド移行までに5〜10年の移行期間が必要とされています。この間、オンプレミスのレガシーシステムとクラウド上の新システムを連携させるハイブリッド運用が必要になります。

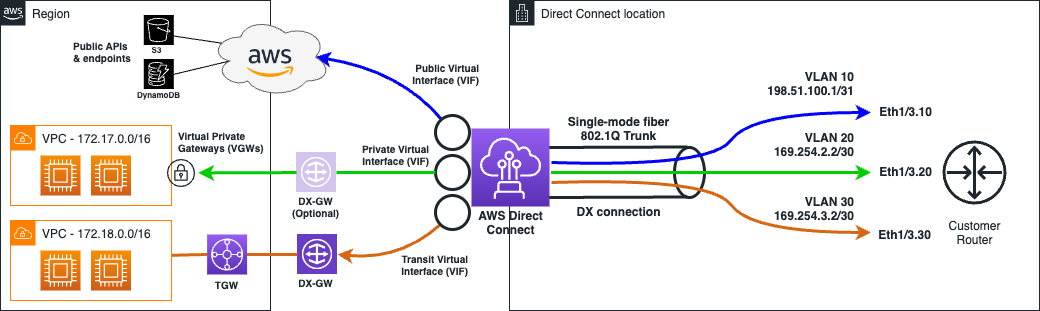

ハイブリッド運用における技術的な考慮事項として、まずネットワーク接続の確立があります。AWS Direct ConnectやAzure ExpressRouteなどの専用線接続サービスを活用し、低遅延で安定した接続を確保します。ただし、コスト面を考慮し、リアルタイム性が求められない連携についてはVPN接続やバッチ連携も検討します。

データ同期の戦略では、Change Data Capture(CDC)技術を活用したリアルタイム同期と、ETLツールを使用したバッチ同期を使い分けます。特に、マスターデータの同期においては、データの整合性を保証するため、イベントソーシング パターンの採用も検討価値があります。

開発チームが直面する技術的課題と解決策

コンテナとサーバーレスの使い分け

ワークロード特性に応じた実行環境の選択

ガバメントクラウド上でのアプリケーション開発において、コンテナ(Kubernetes)とサーバーレス(Lambda、Cloud Run等)のどちらを選択するかは、重要な技術的判断となります。

コンテナが適している場合として、既存のモノリシックアプリケーションをマイクロサービス化する過程では、コンテナ技術が有効です。段階的な分割が可能で、既存のデプロイメントパイプラインを大きく変更することなく、クラウドネイティブな環境へ移行できます。また、長時間実行されるバッチ処理や、WebSocketを使用するリアルタイム通信が必要なアプリケーションも、コンテナが適しています。

一方、サーバーレスが適している場合として、イベント駆動型の処理(ファイルアップロード時の処理、定期実行タスクなど)や、使用頻度が不規則で、アイドル時のコストを削減したいワークロードには、サーバーレスが最適です。特に、デジタル庁のGCASシステムのように、Cloud RunとFirestoreを組み合わせたフルサーバーレス構成は、運用負荷の大幅な削減とコスト最適化を実現しています。

開発生産性とガバナンスのバランス

クラウドネイティブな開発を推進する上で、開発チームの生産性を高めながら、同時に適切なガバナンスを維持することは容易ではありません。

開発環境の標準化として、開発者ごとに異なる環境設定を避けるため、Dev Containersや GitHub Codespacesなどのクラウド開発環境を活用します。これにより、新しいメンバーのオンボーディング時間を大幅に短縮し、環境起因の問題を削減できます。

CI/CDパイプラインの設計では、セキュリティスキャン(SAST、DAST)、依存関係の脆弱性チェック、コンプライアンスチェックを自動化します。これらのチェックをプルリクエスト時に実行することで、問題の早期発見と修正が可能になります。

運用自動化の実装パターン

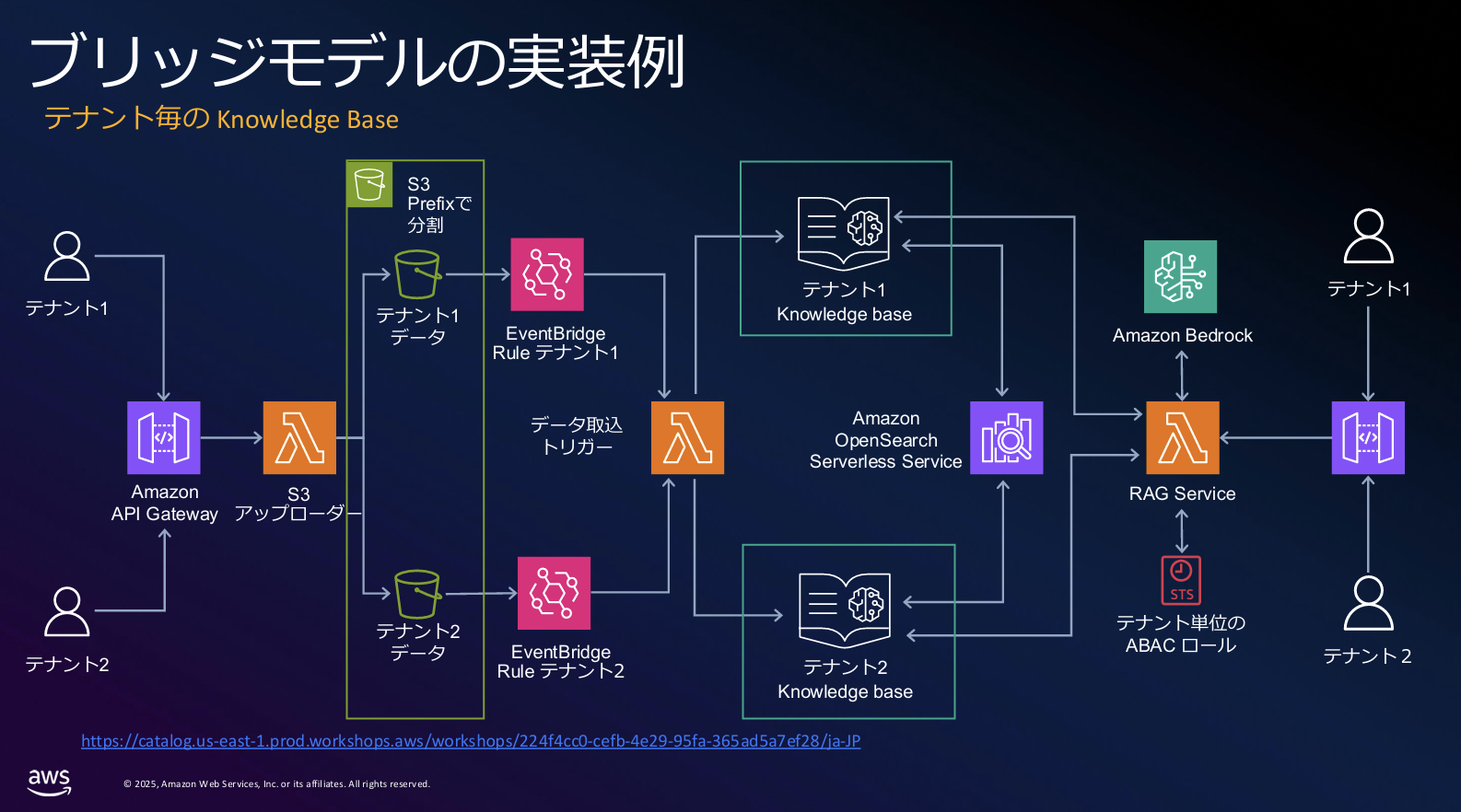

イベント駆動アーキテクチャによる自律的な運用

従来の手動運用から脱却し、イベント駆動型の自律的な運用を実現することで、運用コストの削減と信頼性の向上を同時に達成できます。

例えば、AWS EventBridgeやAzure Event Gridを活用し、インフラストラクチャの状態変化をトリガーとした自動対応を実装します。インスタンスの異常終了を検知したら自動的に再起動し、同時にSlackへの通知とインシデントチケットの作成を行う、といった一連の処理を自動化できます。

また、予測的スケーリングの実装により、過去のトラフィックパターンを機械学習で分析し、需要の増加を事前に予測してリソースをスケールアウトすることも可能です。これにより、急激なトラフィック増加による応答性能の劣化を防ぎます。

可観測性(Observability)の確立

分散システムの複雑性が増す中、従来の監視だけでは不十分であり、システムの内部状態を理解するための可観測性の確立が重要になっています。

メトリクス、ログ、トレースの3つの柱を統合的に管理する必要があります。AWS X-RayやAzure Application Insights、Google Cloud Traceなどの分散トレーシングツールを活用し、マイクロサービス間の依存関係と処理フローを可視化します。

さらに、OpenTelemetryのような標準化されたフレームワークを採用することで、ベンダーロックインを避けながら、一貫性のある可観測性を実現できます。これにより、問題の根本原因を迅速に特定し、MTTR(Mean Time To Recovery)を短縮できます。

今後の展望と戦略的提言

デジタル人材育成への投資戦略

内製化能力の段階的構築

ガバメントクラウドの成功には、単なる技術導入だけでなく、それを活用できる人材の育成が不可欠です。しかし、いきなり完全な内製化を目指すのは現実的ではありません。

段階的なアプローチとして、まず外部ベンダーとの協業モデルから始め、徐々に内製化の比率を高めていく戦略が有効です。初期段階では、ベンダーのエンジニアと行政職員がペアプログラミングを行い、実践的なスキル移転を図ります。

中期的には、特定の領域(例えば、インフラ管理やCI/CD構築)に特化した専門チームを育成し、その知見を組織全体に展開していきます。この際、デジタル庁が提供する研修プログラムや、クラウドベンダーの認定資格取得支援を積極的に活用します。

DevOps文化の醸成

技術的なスキルの習得と同様に重要なのが、組織文化の変革です。従来の縦割り組織から、開発と運用が協調するDevOps文化への転換が必要です。

小さな成功体験の積み重ねから始めることが重要です。例えば、開発環境の自動構築から着手し、その効果を実感してもらうことで、組織全体の意識改革につなげます。また、失敗を許容し、そこから学ぶ文化を醸成することで、イノベーションを促進します。

次世代ガバメントクラウドへの備え

量子コンピューティングとの統合

将来的には、量子コンピューティングとの統合も視野に入れる必要があります。すでにAWS BraketやAzure Quantumなど、クラウド経由で量子コンピュータにアクセスできるサービスが登場しています。

暗号化技術の観点では、量子コンピュータによる既存暗号の危殆化に備え、耐量子暗号(Post-Quantum Cryptography)への移行準備を開始する必要があります。NISTが標準化を進める耐量子暗号アルゴリズムの動向を注視し、段階的な移行計画を策定します。

エッジコンピューティングとの連携

5Gネットワークの普及に伴い、エッジコンピューティングの重要性が高まっています。ガバメントクラウドも、中央集権的なクラウドだけでなく、エッジでの処理を組み合わせたハイブリッドアーキテクチャへの進化が予想されます。

例えば、災害時の避難所での本人確認や、リアルタイムの交通制御など、低遅延が求められる処理はエッジで実行し、データの集約・分析はクラウドで行うといった役割分担が考えられます。AWS OutpostsやAzure Stack Edgeなどのエッジソリューションとガバメントクラウドとの連携アーキテクチャの検討を始める時期に来ています。

実装における決定的な差別化要因

アーキテクチャ選定の判断基準

ビジネス要件と技術要件のマッピング

提案活動で最も重要なのは、顧客のビジネス要件を正確に理解し、それを適切な技術要件にマッピングする能力です。単に最新技術を提案するのではなく、投資対効果を明確に示すことが求められます。

例えば、住民向けサービスでは可用性とユーザビリティが最優先されますが、内部業務システムではコスト効率と運用の簡素化が重視されることが多いです。これらの要件の違いを踏まえ、前者にはマルチリージョン構成とCDNを活用した高可用性アーキテクチャを、後者にはサーバーレスとマネージドサービスを中心としたコスト最適化アーキテクチャを提案するといった使い分けが必要です。

また、提案内容にガバメントクラウドを導入することによる具体的なKPI効果(定量指標)の記載があると良いでしょう。実際にシステムを調達した場合に享受できるビジネスメリットを把握し易くすることでKBF(購買決定要因)に対して訴求が効果的に届くと感じています。

移行戦略の現実的な設計

「リフト&シフト」から「リファクタリング」まで、様々な移行戦略が存在しますが、実際のプロジェクトでは、これらを組み合わせたハイブリッドアプローチが最も現実的です。

システムを機能単位で分解し、それぞれに最適な移行戦略を適用します。例えば、データベースはリホスト(IaaSへの単純移行)、Webアプリケーションはリプラットフォーム(PaaSへの移行)、バッチ処理はリファクター(サーバーレスへの刷新)といった具合です。この際、移行の優先順位付けには、ビジネスインパクトと技術的リスクの2軸で評価するマトリクスを活用します。

以下の表は、自治体の基幹システムを機能単位で分解し、ビジネスインパクトと技術的リスクの2軸で評価した移行優先順位マトリクスの例です。

表 システム移行優先順位評価マトリクス

システム機能 | ビジネスインパクト | 技術的リスク | 推奨移行戦略 | 優先順位 | 移行時期目安 |

|---|---|---|---|---|---|

住民記録システム(基幹DB) | 高(住民サービス全体に影響) | 高(レガシーCOBOL、複雑な連携) | リホスト → リプラットフォーム(段階的) | A(慎重実施) | Phase 3(12-18ヶ月) |

オンライン申請受付(Web) | 高(住民接点の最前線) | 低(標準的なWebアプリ) | リプラットフォーム(PaaS移行) | S(最優先) | Phase 1(0-6ヶ月) |

税務計算バッチ処理 | 高(年次処理、ミス許容なし) | 中(計算ロジック複雑) | リファクター(サーバーレス化) | A(慎重実施) | Phase 2(6-12ヶ月) |

内部決裁システム | 中(職員業務効率) | 低(独立性高い) | リプレース(SaaS採用) | B(早期実施) | Phase 1(0-6ヶ月) |

統計分析システム | 低(政策立案支援) | 低(独立性高い) | リファクター(クラウドネイティブ化) | C(通常実施) | Phase 2(6-12ヶ月) |

職員勤怠管理 | 中(労務管理) | 低(パッケージ製品) | リプレース(公共SaaS移行) | B(早期実施) | Phase 1(0-6ヶ月) |

災害情報配信システム | 高(緊急時対応) | 中(外部連携多数) | リアーキテクト(マイクロサービス化) | S(最優先) | Phase 1(0-6ヶ月) |

施設予約システム | 中(住民利便性) | 低(Webベース) | リプラットフォーム(コンテナ化) | B(早期実施) | Phase 2(6-12ヶ月) |

財務会計システム | 高(予算執行管理) | 高(複雑な承認フロー) | リホスト → 段階的モダナイズ | A(慎重実施) | Phase 3(12-18ヶ月) |

文書管理システム | 中(情報共有基盤) | 中(大容量データ) | リプラットフォーム(オブジェクトストレージ活用) | B(早期実施) | Phase 2(6-12ヶ月) |

提案の説得力を高める実証的アプローチ

PoC(概念実証)の戦略的活用

大規模なガバメントクラウド移行プロジェクトでは、PoCの実施が提案の説得力を大きく左右します。ただし、単なる技術デモンストレーションではなく、実際の業務シナリオに基づいた実証が重要です。

効果的なPoCの設計として、まず最も複雑な業務プロセスの一部を選定し、エンドツーエンドでの動作検証を行います。この際、性能測定、コスト試算、運用手順の確認を含めることで、本番移行時のリスクを事前に洗い出します。

また、PoCの結果を定量的に評価するためのKPIを事前に定義します。応答時間の改善率、コスト削減率、運用工数の削減時間など、具体的な数値目標を設定し、達成度を測定します。

以下は、実際の提案で策定したKPIの例です。(数値やテキストは微妙に変えています)

住民向けサービスのKPI指標 - 表1. 住民向けサービス - 高可用性アーキテクチャ導入効果

KPI分類 | 測定指標 | 現状値(オンプレ) | 目標値(ガバメントクラウド) | 改善率 | 測定方法・備考 |

|---|---|---|---|---|---|

可用性 | システム稼働率(SLA) | 99.5%(年間43.8時間停止) | 99.99%(年間52.6分停止) | 98.8%削減 | マルチリージョン構成による冗長化 |

計画外停止時間 | 月平均2.5時間 | 月平均5分以内 | 96%削減 | 自動フェイルオーバー実装 | |

災害復旧時間(RTO) | 24時間 | 1時間以内 | 95.8%短縮 | クロスリージョンレプリケーション | |

ユーザビリティ | ページ応答時間 | 平均3.2秒 | 平均0.8秒 | 75%改善 | CDN活用によるキャッシュ配信 |

モバイル応答速度 | 平均4.5秒 | 平均1.2秒 | 73.3%改善 | エッジロケーション活用 | |

同時アクセス処理能力 | 最大5,000セッション | 最大50,000セッション | 10倍向上 | オートスケーリング実装 | |

サービス品質 | API応答成功率 | 97.5% | 99.8% | エラー率90%削減 | API Gatewayによる制御 |

ピーク時の性能劣化率 | 40%低下 | 5%以内 | 87.5%改善 | 弾力的なリソース拡張 | |

新機能リリース頻度 | 年4回 | 月2回以上 | 6倍向上 | CI/CDパイプライン構築 | |

ユーザー満足度 | サービス利用率 | 月間35% | 月間65% | 85.7%向上 | UI/UX改善とレスポンス向上 |

離脱率 | 45% | 15% | 66.7%改善 | パフォーマンス向上による | |

利用者からの苦情件数 | 月平均120件 | 月平均20件 | 83.3%削減 | システム安定性向上 |

内部業務システムのKPI指標 - 表2. 内部業務システム - コスト最適化アーキテクチャ導入効果

KPI分類 | 測定指標 | 現状値(オンプレ) | 目標値(ガバメントクラウド) | 改善率 | 測定方法・備考 |

|---|---|---|---|---|---|

コスト効率 | 年間インフラコスト | 8,000万円 | 4,800万円 | 40%削減 | 従量課金とリザーブド活用 |

ピーク時の余剰リソース | 常時65%余剰確保 | 動的調整(余剰10%以内) | 84.6%削減 | オートスケーリング | |

ライセンス費用 | 年間2,500万円 | 年間800万円 | 68%削減 | マネージドサービス活用 | |

運用効率 | 月間運用工数 | 480人時 | 120人時 | 75%削減 | 自動化による工数削減 |

定期メンテナンス時間 | 月16時間 | 月2時間 | 87.5%削減 | マネージドサービス利用 | |

インシデント対応時間 | 平均4時間 | 平均30分 | 87.5%短縮 | 自動復旧機能の実装 | |

自動化指標 | インフラ構築自動化率 | 20% | 95% | 375%向上 | IaC(Terraform/CDK)導入 |

デプロイ自動化率 | 30% | 100% | 233%向上 | CI/CDパイプライン | |

監視・アラート自動化率 | 40% | 90% | 125%向上 | CloudWatch/Azure Monitor | |

リソース最適化 | CPU平均使用率 | 25% | 65% | 160%向上 | ライトサイジング実施 |

ストレージ利用効率 | 45% | 85% | 88.9%向上 | オブジェクトストレージ活用 | |

開発環境の稼働率 | 24時間365日 | 営業時間のみ(30%) | 70%削減 | スケジュール自動停止 | |

生産性指標 | 環境構築時間 | 平均2週間 | 平均2時間 | 98.8%短縮 | テンプレート展開 |

パッチ適用時間 | 月40時間 | 自動適用(0時間) | 100%削減 | マネージドサービス | |

バックアップ取得時間 | 日次4時間 | 自動スナップショット | 100%自動化 | AWS Backup等活用 |

費用対効果サマリー - 表3. 5年間のTCO(Total Cost of Ownership)比較

コスト項目 | オンプレミス(5年累計) | ガバメントクラウド(5年累計) | 削減額 | 削減率 |

|---|---|---|---|---|

初期投資(ハードウェア) | 2億5,000万円 | 0円 | 2億5,000万円 | 100% |

インフラ運用費 | 4億円 | 2億4,000万円 | 1億6,000万円 | 40% |

ライセンス費用 | 1億2,500万円 | 4,000万円 | 8,500万円 | 68% |

運用人件費 | 2億4,000万円 | 6,000万円 | 1億8,000万円 | 75% |

設備費(電力・空調等) | 7,500万円 | 0円 | 7,500万円 | 100% |

災害対策費用 | 5,000万円 | 込み | 5,000万円 | 100% |

合計TCO | 11億4,000万円 | 3億4,000万円 | 8億円 | 70.2% |

ROI(投資収益率)指標 - 表4. ガバメントクラウド移行のROI分析

評価項目 | 数値 | 算出根拠 |

|---|---|---|

移行プロジェクト費用 | 1億5,000万円 | コンサルティング、移行作業、教育等 |

年間削減額 | 1億6,000万円 | TCO削減額 ÷ 5年 |

投資回収期間 | 11.3ヶ月 | 移行費用 ÷ 年間削減額 |

5年間のROI | 433% | (削減額 - 投資額) ÷ 投資額 × 100 |

正味現在価値(NPV) | 5億8,000万円 | 割引率3%で算出 |

ビジネスインパクト指標 - 表5. 定性的効果の定量化

ビジネス価値 | 測定指標 | 期待効果 | 金額換算(年間) |

|---|---|---|---|

職員の生産性向上 | 業務処理時間の短縮 | 30%効率化 | 人件費3,600万円相当 |

サービス品質向上 | 住民満足度の向上 | NPS 20ポイント改善 | 問合せ対応コスト1,200万円削減 |

イノベーション促進 | 新サービス投入速度 | 開発期間50%短縮 | 機会損失2,400万円回避 |

リスク低減 | セキュリティインシデント | 発生率70%削減 | 損害回避額5,000万円 |

コンプライアンス強化 | 監査対応工数 | 60%削減 | 対応コスト800万円削減 |

ベンチマーク結果の活用

他の自治体や海外の政府機関での成功事例をベンチマークとして活用することで、提案の信頼性を高めることができます。特に、類似規模・類似業務での事例は強力な説得材料となります。

ただし、単純な事例紹介に終わらせず、成功要因の分析と自組織への適用可能性の検討を含めることが重要です。なぜその事例が成功したのか、どのような課題をどのように克服したのか、自組織の状況との差異は何か、といった深い分析を行います。

ガバメントクラウドの本質

ガバメントクラウドは、単なるインフラのモダナイズプロジェクトではありません。

それは、日本の行政サービスのあり方を根本から変革する、壮大な社会実装・実験とも捉えることができます。。

技術的な観点から見れば、マルチクラウド環境での最適化、ゼロトラストセキュリティの実装、IaCによる自動化など、最先端のクラウド技術が結集されています。しかし、真の価値は、これらの技術が可能にする「行政サービスの再定義」にあります。

従来の縦割り組織を横断するデータ連携、リアルタイムでの政策効果測定、住民ニーズに即応するアジャイルなサービス開発。これらはすべて、ガバメントクラウドという共通基盤があってこそ実現可能になります。

SIer企業やコンサルティングファームにとって、ガバメントクラウドは単なるビジネスチャンスではなく、日本の未来を共に創造するパートナーとしての役割を果たす機会です。技術的な専門性を活かしながら、行政の現場に寄り添い、真に価値のあるデジタル変革を実現していく。それが、私たちに求められている使命ではないでしょうか。